تهدید جدی برای کاربران Blender: فایلهای ۳D آلوده با StealC V2

دانش پژوهان امنیت سایبری اخیراً کشف کردهاند که سودجویان از فایلهای پروژهٔ Blender برای انتشار بدافزارهای سرقت اطلاعات استفاده میکنند. این حملهها، که با استفاده از فایلهایی با پسوند .blend انجام میشود، کاربران را در معرض خطر جدی قرار میدهد.

⚠️ چگونه حمله انجام میشود

-

Blender یک ویژگی دارد که اجازه میدهد تا فایلهای

.blendشامل اسکریپتهای Python باشند برای کاربردهایی مثل ریگینگ، پنلهای سفارشی، اتوماسیون و … -

اگر گزینهی “Auto Run Python Scripts” در تنظیمات Blender فعال باشد، با باز کردن فایل، این اسکریپتها بهصورت خودکار اجرا میشوند. متأسفانه این قابلیت به سادگی میتواند به درب ورود بدافزار باز شود.

-

مهاجمان فایلهای آلوده را در مارکتپِلیسهای رایگان یا عمومی مدل 3D مثل CGTrader آپلود میکنند. ظاهر فایل ممکن است مشروع و بیخطر باشد مانند یک مدل کاراکتر یا ریگ.

-

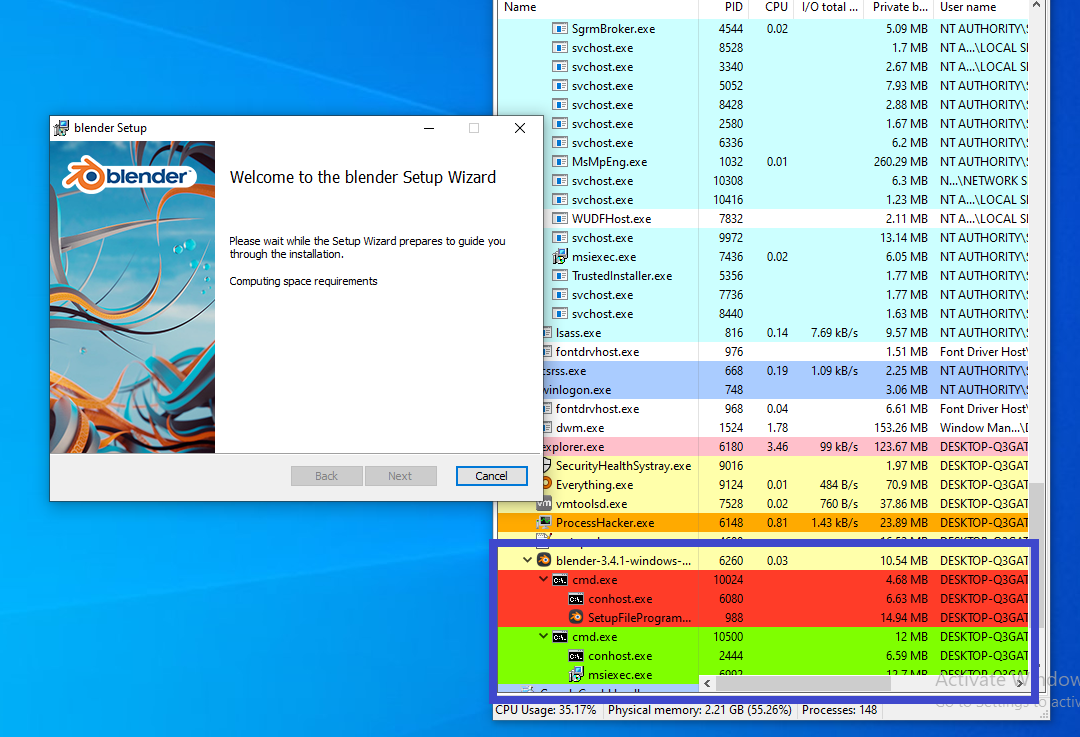

در پسزمینه، اسکریپت embedded در فایل، یک loader دانلود میکند که سپس با استفاده از PowerShell payload اصلی یعنی StealC V2 را دریافت و اجرا میکند.

🧑💻 StealC V2 چیست و چه میکند؟

StealC V2 یک infostealer پیشرفته است که توانایی سرقت اطلاعات حساس فراوانی را دارد:

-

اطلاعات ذخیرهشده در مرورگرها (بیش از ۲۳ مرورگر مختلف)

-

رمزها و اطلاعات کیفپولهای کریپتو (بیش از ۱۱۵ اکستنشن یا اپلیکیشن کیفپول)

-

دادههای اپلیکیشنهای پیامرسان و چت (مثل Telegram، Discord)، کلاینتهای VPN و همچنین ایمیلها

-

توانایی دور زدن برخی مکانیسمهای امنیتی ویندوز و پایداری در سیستم با ایجاد فایل میانبَر (shortcut) در پوشه Startup

تحقیقات نشان میدهد که حتی بسیاری از آنتیویروسها نمونههای این StealC را شناسایی نمیکنند یعنی خطر برای کاربرانی که به هشدارها توجه نمیکنند بسیار جدی است.

🎯 چرا Blender هدف حمله شده است؟

-

Blender رایگان و متنباز است و برای طیف بزرگی از هنرمندان، انیماتورها و توسعهدهندگان 3D محبوب است. این یعنی تعداد بالقوه قربانیان زیاد است.

-

قابلیت اجرای خودکار اسکریپت (Auto Run) برای راحتی و سرعت کاری فعال است اما همین قابلیت زمینه سوءاستفاده را فراهم میکند.

-

پلتفرمهایی که فایل ۳D به اشتراک میگذارند معمولاً توان فنی بررسی کدهای پنهان را ندارند بنابراین فایلهایی که ظاهر عادی دارند میتوانند خطرناک باشند.

✅ چگونه خودتان را ایمن کنید

اگر از Blender استفاده میکنید یا قصد دارید فایل ۳D دانلود شده را باز کنید، این توصیهها حیاتیاند:

-

Auto Run Python Scripts را غیرفعال کنید. مسیر:

Edit → Preferences → Save & Loadو تیک گزینه مربوط را بردارید. -

فایلهای

.blendرا مانند فایل اجرایی (exe) در نظر بگیرید فقط از منابع مورد اعتماد دانلود کنید. -

برای اولین باز کردن فایل، آن را در محیط ایزولهشده مثل ماشین مجازی (VM) یا سیستم تست اجرا کنید.

-

اگر اسکریپت یا عملکرد مشکوکی دیدید مانند دانلود خودکار، ایجاد فایل در فولدر Startup، یا نصب نرمافزار فوراً فایل را حذف کرده و سیستم را اسکن امنیتی کنید.

🔎 نتیجهگیری

حمله با استفاده از فایلهای Blender هشدار مهمی برای جامعه 3D است: حتی ابزارها و فرمتهایی که سالها مورد اعتماد بودهاند، میتوانند به وکتور خطر بدل شوند.

StealC V2 و کمپینهایی مانند آن نشان میدهند که سادهترین عادتها (مثل دانلود مدل رایگان + فعال کردن Auto Run) میتواند هزینهٔ سنگینی داشته باشد.

به همین دلیل مهم است که هنرمندان، توسعهدهندگان و استودیوها با آگاهی ابزار کار کنند و امنیت را جدی بگیرند همانطور که در ساخت مدل یا شیدر دقت میکنند، در انتخاب منابع و فایلها نیز باید دقت کنند.